A CTIC atualmente administra em sua infraestrutura:

- 14 Servidores físicos

- 48 Switches gerenciáveis (+ alguns não gerenciáveis)

- Firewall PFSense com redundância ativa de hardware via CARP

- 26 APs Cisco séries 1600 e 2600

- 380 Computadores

- Central telefônica com aproximadamente 70 ramais

- +30 Servidores Virtuais (página Web, wiki, câmeras e outros)

Em 2016 foram iniciados vários projetos para implementar técnicas de redundância nas várias camadas na infraestrutora do câmpus. Com o objetivo de obter alto nível de maturidade, segurança e estabilidade da infraestrutura, assim foi adotado o suporte a outros projetos relacionados, como por exemplo contêineres e orquestrador nos serviços.

Foram constatados vários problemas como:

- Sem redundância de

- Firewall (1 Cisco ASA 5510)

- Servidor de arquivos

- Core switch

- Virtualizadores

- Vários switches não gerenciáveis

- Sem documentação da infraestrutura

- Muito cabeamento antigo nas calhas e racks

- Cobertura Wi-Fi com problemas

- Sem gerenciamento remoto dos servidores

- Identificação do cabeamento estruturado desatualizada

Essas ações fazem parte de um projeto macro, e implementa o suporte confiável as outras camadas.

- Cabeamento novo, eliminando os switches críticos não gerenciáveis

- Infraestrutura, conexões, VLAN, IPv4 e IPv6 documentados no Netbox

- Limpeza e organização dos racks e nas calhas (literalmente Km de cabos)

- Reposicionamento de APs

- Habilitado o gerenciamento remoto (ILO, iDRAC e IMM) nos servidores

- Atualização da ferramenta de monitoramento (Zabbix)

- Migração para nova faixa IPv4 e implantação do IPv6

- Implantação de VLANs baseado no GT-VLAN

- Melhorar o monitoramento Zabbix

- Reorganização dos Racks centrais (75% concluído)

- Padronização e aplicação da identificação do cabeamento estruturado, conforme a monografia da aluna Luana Beatriz da Silva

- Autenticação por porta em pontos públicos (802.1X)

- Política de acessos nas VLAN (ACL)

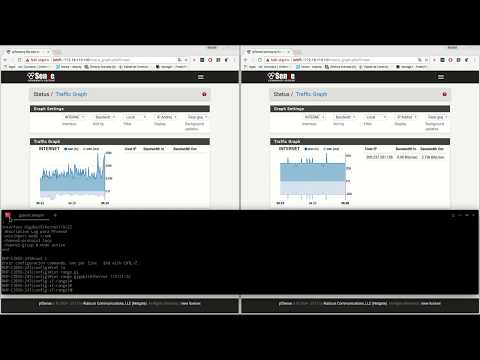

Recentemente foi implementada a redundância ativa de firewall via servidores físicos distintos.

Essa demanda foi baseada no seguinte questionamento: "E se/quando nosso firewall Cisco ASA queimar/dar problema?". Dentro do IFSC alguns câmpus já utilizavam o PFSense como firewall e com excelentes resultados. Com isso, primeiramente substituímos o firewall atual para o PFSense para poder implantar alta disponibilidade. Os Hardwares utilizados(doação: obsoleto da reitoria) são o seguinte:

-

Master - IBM System x3200 M2:

- Processador: Intel(R) Xeon(R) CPU X3320 @ 2.50GHz (4 CPUs: 1 package(s) x 4 core(s))

- Memória: 8 GB

- Load average: 0.30, 0.43, 0.37

- CPU usage: 8%

- Memory usage 6% of 8155 MiB

-

Backup - IBM xSeries 206m:

- Processador: Intel(R) Pentium(R) D CPU 3.00GHz (2 CPUs: 1 package(s) x 2 core(s))

- Memória 2 GB

Fizemos o registro em vídeo da PoC de um possível problema com o Firewall Master: